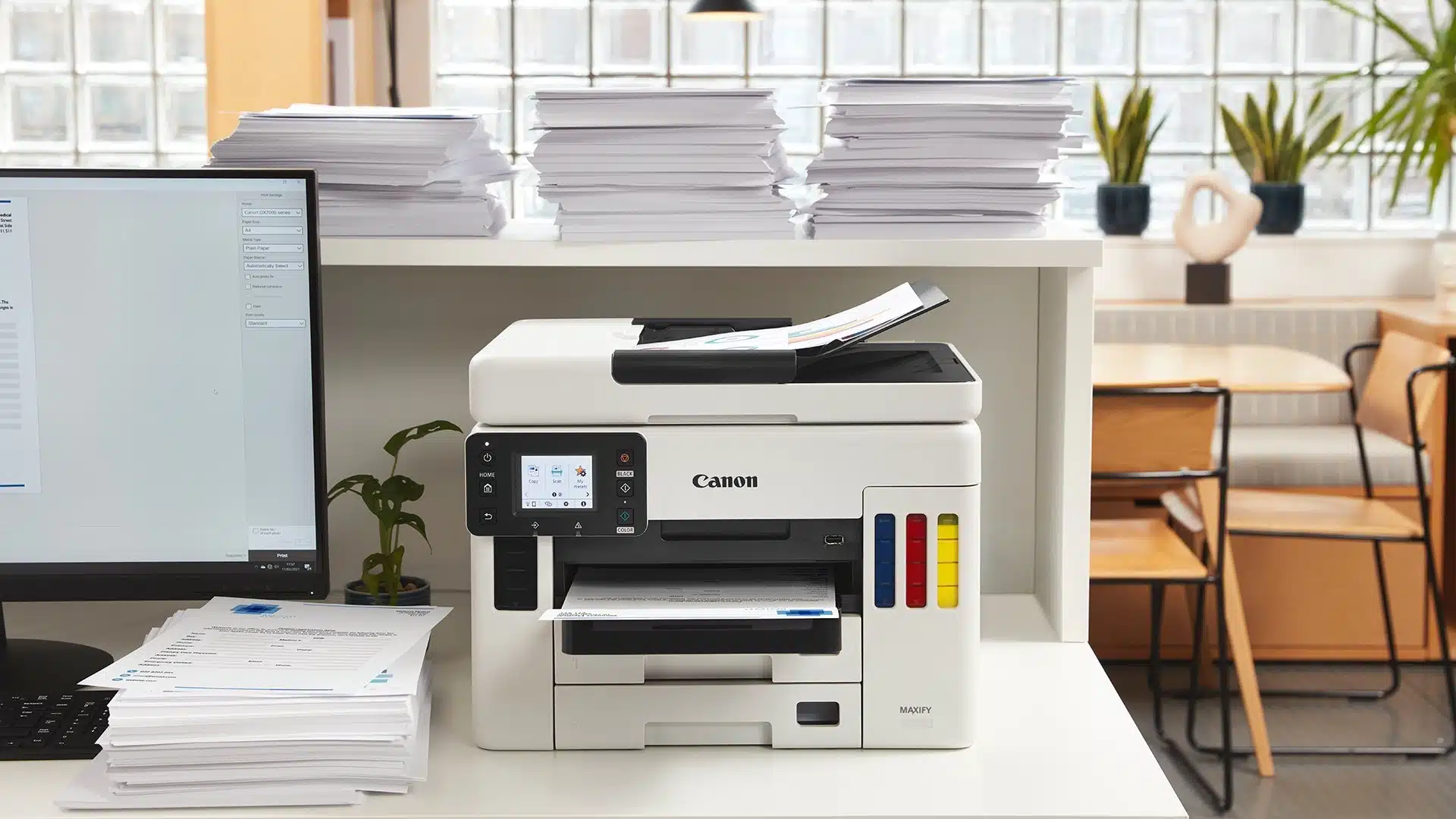

Bien choisir son imprimante laser couleur pour un usage professionnel

Il ne fait aucun doute que la qualité du matériel bureautique a un impact direct sur le rendement…

Changer l’arrière-plan d’une photo en 3 méthodes faciles

Un arrière-plan mal choisi peut faire basculer une photo du côté terne ou gênant. Il fut un temps…

Gagnez en efficacité grâce à un logiciel de gestion du temps

Un chiffre seul peut suffire à secouer les habitudes : chaque semaine, des heures précieuses échappent à la vigilance des entreprises, diluées entre réunions…

Pourquoi choisir une stratégie green IT transforme votre entreprise aujourd’hui

Les chiffres n'ont aucune pitié : le secteur numérique avale chaque année une part croissante de la planète, et derrière chaque clic se cache…

Pourquoi choisir la Wii plutôt qu’une Xbox 360 ou une PS3

Dépenser sans compter sur les consoles de jeux, c'est possible, mais bien peu s'y risquent. Il faut alors faire un choix, et ce choix…

Les meilleures tablettes graphiques pour se lancer quand on débute

La peinture, le dessin, la retouche et l'écriture font partie des techniques culturelles les plus anciennes et les plus importantes de toutes. Dans le…

Réparer ou restaurer Microsoft Office 2007 en quelques étapes simples

Microsoft propose aujourd'hui un accès facilité aux fichiers d'installation d'Office, de la version 2007 jusqu'à 2013/365. Il suffit d'indiquer la clé de licence pour…

Définir un navigateur par défaut : les vraies raisons à connaître

Appuyer sur un lien dans un e-mail ou une conversation WhatsApp, c'est ouvrir la porte d'un navigateur, souvent sans même y penser. Mais sur…

Ce qu’il faut vraiment savoir sur la gratuité d’Office 365

La gratuité n'est pas un mirage, mais elle a ses frontières chez Microsoft. Office 365 ne s'offre qu'à des publics bien ciblés : élèves,…

Pourquoi choisir Roundcube à Amiens pour votre courrier électronique

À Amiens, la gestion efficace des courriels est devenue essentielle pour les professionnels et les particuliers. Roundcube se distingue comme une solution optimale pour…

Le navigateur de Microsoft expliqué simplement et sans jargon

Pas de suspense ni d'effet d'annonce : Microsoft a lancé aujourd'hui la version stable de son nouveau navigateur Edge, désormais construit sur la base…

Bien choisir son imprimante laser couleur pour un usage professionnel

Il ne fait aucun doute que la qualité du matériel bureautique a un impact direct sur le rendement de votre activité. Ainsi, il est…

Changer l’arrière-plan d’une photo en 3 méthodes faciles

Un arrière-plan mal choisi peut faire basculer une photo du côté terne ou gênant. Il fut un temps où corriger ce détail relevait presque…

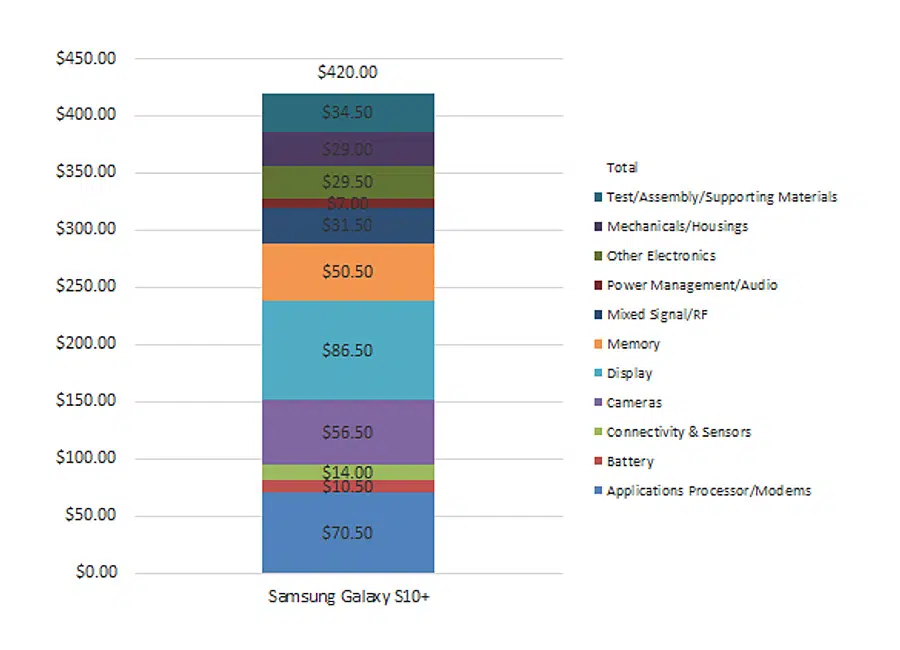

Le coût de fabrication du Galaxy S10+ atteint environ 420 dollars

Quand le chiffre tombe, la réaction est souvent la même : 1249 euros pour un smartphone, c'est plus que le salaire mensuel de nombreux…

Quelle formation pour devenir créateur de jeux vidéo ?

Le secteur du jeu vidéo est en pleine expansion, et nombreux sont ceux qui rêvent de devenir concepteurs…

Ac Caen mail indisponible : vérifier l’état du service et contourner la panne

Une messagerie académique qui s'arrête en pleine période d'inscriptions n'a rien d'anodin. À Caen, les familles le savent : au moment de…

Choisir la meilleure souris pour jouer à wow efficacement

Sur le papier, collectionner les souris de jeu ressemble à un caprice de passionné. Pourtant, derrière chaque clic se cache une quête…

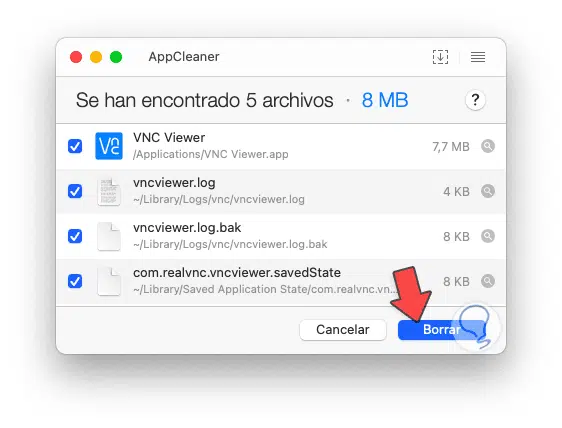

Effacer facilement une application installée sur votre Mac

Effacer une application sur Mac n'a rien d'ésotérique, malgré la réputation tenace du système. Depuis qu'Apple a revu sa copie avec macOS…

Quelles compétences clés pour réussir dans le marketing du luxe ?

Personne ne naît en connaissant le langage secret du luxe. Pourtant, chaque année, des milliers de candidats rêvent de s'imposer dans ce…

Quel bts choisir pour se lancer en commerce international ?

Choisir la voie du commerce international, c'est miser sur un secteur qui ne connaît ni frontières ni routine. Mais face à la…

L’intérêt réel du marketing international pour votre croissance

Oubliez les frontières : la croissance ne s'arrête plus aux cartes géographiques. Aujourd'hui, miser sur le marketing international, c'est ouvrir la porte…

Comprendre le fonctionnement de Brevo

Dans le monde du marketing digital, disposer d'outils efficaces et performants est crucial pour atteindre ses objectifs. Parmi…

Sécurité et confidentialité : protéger vos données avec Zimbra interne

Les entreprises sont de plus en plus confrontées à des défis en matière de sécurité et de confidentialité des données. Les cyberattaques se multiplient…

Former ses équipes à la cybersécurité : un investissement rentable

En 2024, plus de la moitié des salariés cliquent encore sur des liens douteux, malgré les recommandations affichées à chaque étage des entreprises. Les…

Ac webmail Rennes et sécurité des données : ce que dit l’académie

Un mot de passe égaré, un accès bloqué, et soudain le quotidien de milliers d'utilisateurs bascule. Derrière chaque connexion au webmail de l'académie de…

URL invalide : comment détecter et corriger les erreurs ?

Lorsqu'un lien hypertexte refuse de fonctionner, l'énervement pointe rapidement le bout de son nez. Une URL invalide peut…

Les critères essentiels pour bien choisir son navigateur web

Si vous souhaitez utiliser un autre navigateur Internet sur votre appareil iOS au lieu de Safari, vous pouvez…

Toute notre actualité

Bien choisir son imprimante laser couleur pour un usage professionnel

Il ne fait aucun doute que la qualité du matériel bureautique a un impact direct sur le rendement de votre activité. Ainsi,…

Changer l’arrière-plan d’une photo en 3 méthodes faciles

Un arrière-plan mal choisi peut faire basculer une photo du côté terne ou gênant. Il fut un temps où corriger ce détail…

Le coût de fabrication du Galaxy S10+ atteint environ 420 dollars

Quand le chiffre tombe, la réaction est souvent la même : 1249 euros pour un smartphone, c'est plus que le salaire mensuel…

Quand votre clavier Apple refuse soudain de répondre aux frappes

Un « E » qui disparaît, une barre d'espace joueuse : il suffit parfois d'une touche rebelle pour transformer le plus innocent…

Samsung Galaxy S10, ce qui se profile côté date et prix

2018 n'a pas été l'année triomphale que Samsung espérait sur le marché des smartphones. Pourtant, les regards sont désormais braqués sur 2019,…

Quelle formation pour devenir créateur de jeux vidéo ?

Le secteur du jeu vidéo est en pleine expansion, et nombreux sont ceux qui rêvent de devenir concepteurs de jeux vidéo. Avec…

Téléchargement YouTube MP3 : méthodes fiables pour extraire uniquement l’audio

Certains téléchargent des vidéos sans jamais les regarder en entier. D'autres, au contraire, cherchent juste la bande-son, ce fil sonore qui leur…

Bénéficier de l’expertise de spécialistes pour optimiser vos systèmes complexes

Un système complexe n'attend pas. Sous leur apparence de machines bien huilées, les infrastructures informatiques ou industrielles recèlent une part d'imprévisible que…

L’autonomie du Samsung Galaxy S10 impressionne vraiment les utilisateurs

Qu'on soit fidèle à une marque ou simplement en quête d'un smartphone qui tient vraiment la route, il arrive un moment où…

Gagnez en efficacité grâce à un logiciel de gestion du temps

Un chiffre seul peut suffire à secouer les habitudes : chaque semaine, des heures précieuses échappent à la vigilance des entreprises, diluées…

Quelles compétences clés pour réussir dans le marketing du luxe ?

Personne ne naît en connaissant le langage secret du luxe. Pourtant, chaque année, des milliers de candidats rêvent de s'imposer dans ce…

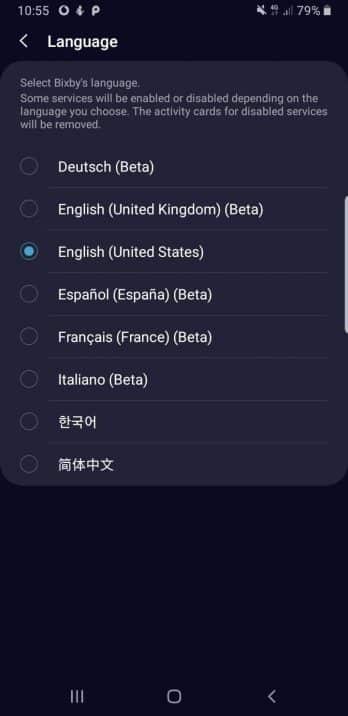

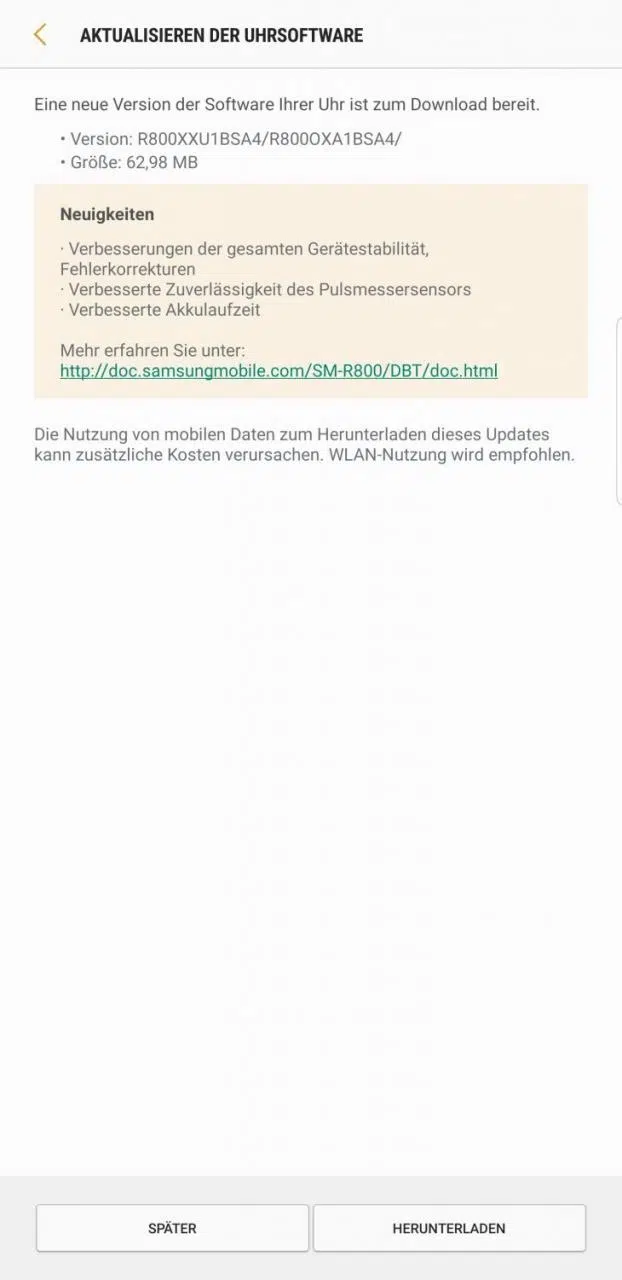

Bixby parle enfin allemand sur le note9 avec android 9 beta

Le Galaxy S8 et le Galaxy S8 Plus n'étaient pas seulement des prouesses techniques à leur sortie : ils étaient aussi les…

Pourquoi choisir une stratégie green IT transforme votre entreprise aujourd’hui

Les chiffres n'ont aucune pitié : le secteur numérique avale chaque année une part croissante de la planète, et derrière chaque clic…

Pourquoi choisir la Wii plutôt qu’une Xbox 360 ou une PS3

Dépenser sans compter sur les consoles de jeux, c'est possible, mais bien peu s'y risquent. Il faut alors faire un choix, et…

Samsung adopte des matériaux durables pour réinventer ses emballages

Déballer un smartphone flambant neuf ou une télévision dernier cri, c'est souvent se heurter à une montagne de films plastiques. Entre la…

Ac Caen mail indisponible : vérifier l’état du service et contourner la panne

Une messagerie académique qui s'arrête en pleine période d'inscriptions n'a rien d'anodin. À Caen, les familles le savent : au moment de…

Réparer ou restaurer Microsoft Office 2007 en quelques étapes simples

Microsoft propose aujourd'hui un accès facilité aux fichiers d'installation d'Office, de la version 2007 jusqu'à 2013/365. Il suffit d'indiquer la clé de…

Les critères essentiels pour bien choisir son navigateur web

Si vous souhaitez utiliser un autre navigateur Internet sur votre appareil iOS au lieu de Safari, vous pouvez enfin le faire avec…

Les meilleures tablettes graphiques pour se lancer quand on débute

La peinture, le dessin, la retouche et l'écriture font partie des techniques culturelles les plus anciennes et les plus importantes de toutes.…

Choisir la meilleure souris pour jouer à wow efficacement

Sur le papier, collectionner les souris de jeu ressemble à un caprice de passionné. Pourtant, derrière chaque clic se cache une quête…

Recherche

Article au top

Articles au hasard